Lorsque l'on souhaite estimer ou valider le niveau de sécurité de son accès WiFi, cette évaluation nécessite de passer par plusieurs étapes dont la première réside sur une découverte de l'architecture depuis l’extérieur ou l’intérieur de son entreprise ainsi que des tests de vulnérabilités sur les éléments découverts afin de mettre en évidence les failles de cette architecture.

Lorsque l'on souhaite estimer ou valider le niveau de sécurité de son accès WiFi, cette évaluation nécessite de passer par plusieurs étapes dont la première réside sur une découverte de l'architecture depuis l’extérieur ou l’intérieur de son entreprise ainsi que des tests de vulnérabilités sur les éléments découverts afin de mettre en évidence les failles de cette architecture.

Les tests réalisés permettront :

- L’identification des ressources visibles de l’extérieur et ou de l’intérieur de l’entreprises ainsi que leurs vulnérabilités ;

- La validation de la cohérence de la politique de sécurité appliquée sur cette architecture.

1- La Problématique des réseaux WiFi

Problèmes majeurs sous jacents à l’utilisation du WiFi :

- Ou sont disposés les points d’accès ?

- Quelle est la portée des signaux radio émis par ces points d’accès ?

- Sont ils vunérables aux attaques ?

- Une fois raccroché sur ces points d’accès, où nous arrêtons nous ?

Conséquence inhérente à l’attaque de son réseau WiFi :

- Quels sont les risques encourus ?

- Quels conséquence sur l'activité de l'entreprise ?

- Quels services ou fonctionnalités sont potentiellement vulnérables ?

- Quel est le temps de rétablissement si une intrusion est détectée ?

- ../..

2- Démarche technique

Ce chapitre présente l'une des nombreuses méthodologies utilisées pour tester la sécurité du réseau sans fil et des applications et services qui y sont véhiculés.

L'audit intrusif de réseaux sans fil s'appuie sur deux phases complémentaires :

- Une première phase d'audit dit « intrusif » visant à gagner un accès sur le système d'information de la plate-forme auditée;

- Puis une phase d’intrusion visant à évaluer et à exploiter les vulnérabilités décelées.

L’objectif est de simuler l’accès d’un utilisateur (de l’entreprise ou extérieur) au réseau audité, d’identifier et de qualifier de manière exhaustive les vulnérabilités potentielles de ce réseau WiFi dont il pourrait profiter pour porter une atteinte à l’intégrité, à la confidentialité des données ou à la disponibilité des services.

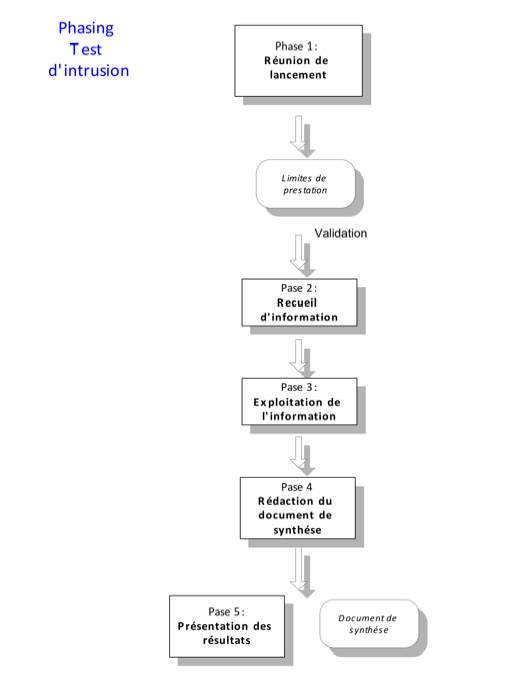

Ces types de test « en aveugle » se déroulent en plusieurs phases :

Phase 1 : Réunion de lancement

Objectif : La réunion de lancement a pour but de réunir tous les protagonistes du projet et définir les limites de prestations. C'est durant cette phase que doit être aborder les aspects juridiques lié à une prestation de tests d’intrusions.

Livrable : Etablissement entre les protagonistes du projet des termes juridiques du test d’intrusion et les limites de prestation de chaque partie.

Phase 2 : Audit intrusif des réseaux sans fil

Objectif : Simuler le comportement d'une personne malveillante désirant pénétrer le système d'information par l'intermédiaire des réseaux sans fil disponible sur le site. Cette étape a aussi pour objectif d’identifier tous les éléments actifs de l’architecture réseau depuis l’extérieur puis de l’intérieur de l’entreprise. Hiérarchisation de l’ensemble des informations concernant les bornes d’accès, les solutions logicielles WiFi ainsi que les informations les plus exhaustives possible sur les éléments actifs de l’architecture.

Méthode : L’équipe chargée du test de vulnérabilités se trouvant à l’extérieur du réseau de l’entreprise, elle devra utiliser les informations publiques fournies librement par les bornes d’accès et les clients.

Dans cette optique les informations recherchées sont systématiquement :

- L'identifiant du réseau ou SSID par dictionnaire et force brute;

- La clef WEP/WPA/TKIP utilisée pour l'accès au réseau radio;

- Les mots de passe d'administration des bornes d'accès;

- L'usurpation d'identité d'un équipement autorisé auprès des bornes d'accès.

Phase 3 : Tests intrusifs

Objectif : Evaluer l’opacité et les vulnérabilités de la plate-forme en reproduisant le comportement d’une personne malveillante qui tenterait de pénétrer le réseau. cette phase à pour but d’identifier les failles sur les éléments actifs, cible détectés de l’architecture réseau WiFi.

Ces études permettront de définir :

- Les trous de sécurité;

- Les informations en danger.

Méthode : Dans cette optique, ils est systématiquement nécessaire, avec l’accord du commanditaire :

- De pénétrer le réseau filaire via l’accès sans fil découvert et maîtrisé lors de la phase 2;

- De collecter un maximum d’informations (base de données, documents, comptes...);

- De prendre le contrôle d’équipements et serveurs;

- D’empêcher le bon fonctionnement du réseau (Denis de Service).

Lorsque les cibles seront identifiées, une « enquête » plus précise sur les accès et les serveurs clefs devra être menée. Pour cela, un maximum de renseignements sur chaque serveur devra être recceuilli :

- Éditeur et version logiciel;

- Protocoles TCP/UDP/ICMP actifs (ports…);

- Applications;

- Types de scripts CGI/PHP/ASP.

Cette étape permet de tenter d’imaginer l’architecture du SI cible (réseau, système, sécurité, …) et de définir les cibles pertinentes sur lesquelles devront être menés les « attaques » et les outils nécessaires à ces tests.

Au final, cette phase permettra de mettre en évidence les vulnérabilités des accès au réseau WiFi ainsi que les différents composants du système d’information observé, et cela, sur différents niveaux :

- Systèmes ;

- Serveurs ;

- Protocoles.

Ainsi, les résultats obtenus permettront de fournir une première liste de vulnérabilités par hôtes et services étudiés. Une étude en interne permettra d’approfondir cette étude.

Phase 4 : Rédaction d’un document de synthèse

Objectif : Suite à l’ensemble des phases menées, un document de synthèse devra êre rédigé. Il aura pour but :

- Rassembler l’ensemble des informations de l’architecture réseau cible visible de l’extérieur ;

- Présenter un inventaire précis des serveurs testés (trous de sécurité, failles de conception, vulnérabilités…).

La synthèse comprendra différents éléments dont les points principaux sont ci‑dessous :

- Rappel des besoins et du contexte ;

- Cartographie des éléments étudiés ;

- Résultats des tests d’intrusions ;

- Recommandations en fonction des vulnérabilités mises en évidence (recommandations basiques sur les évolutions à apporter en terme de produit, architecture ou version).

- Conclusion et bilan des tests ;

- Annexes comportant les preuves techniques de la détection des vulnérabilités, des actions réalisées, les outils utilisés...

Phase 5 : Présentation de l’audit

Une présentation sera organisée afin de présenter le rapport final d’audit. Elle est effectuée une semaine après remise du rapport d’audit afin d’ouvrir la présentation sur des questions couvrant l’ensemble de la prestation.

Cette présentation se déroulera comme suit :

- Présentation des résultats de l’audit aux intervenants.

- Une copie de la présentation orale sera fournie (version papier et version électronique).

Cette phase clôture la phase d'audit.

Synthèse

La prestation de test d’intrusion peut être synthétisée comme suivant :